Windows提权-Windows bypass uac

1.UAC

uac(user acount control)可以阻止未授权的应用程序自动安装,并防止无意中更改系统设置。首次在Windows7家用进行亮相,例如普通用户打开cmd和以管理员运行cmd的差别,普通用户以管理员身份开cmd就会受到uac的限制,输入管理员密码。

2.UAC的四种级别

(1)总是通知将会:

当程序试图安装软件或对电脑做出更改时通知你。

当你对 Windows 设置进行更改时通知你。

冻结其他任务,直到你做出响应。

注意:如果你经常安装新软件或访问陌生网站,则推荐使用此选项。

(2)仅当相关程序尝试更改我的计算机时通知我

当程序试图安装软件或对电脑做出更改时通知你。

当你对 Windows 设置进行更改时不通知你。

冻结其他任务,直到你做出响应。

注意:如果你经常安装新软件或访问不熟悉的网站,但更改 Windows 设置时不希望收到通知,则建议使用此选项。

(3)仅当相关程序尝试更改计算机时通知我(不降低桌面亮度)

当程序试图安装软件或对电脑做出更改时通知你。

当你对 Windows 设置进行更改时不通知你。

不会冻结其他任务或等待响应。

注意:如果需要花费很长时间才能降低计算机上的桌面亮度时,才建议选择此选项。否则,建议选择上面的一种选项。

(4)从不通知(禁用 UAC)将会:

当程序试图安装软件或对电脑做出更改时不通知你。

当你对 Windows 设置进行更改时不通知你。

不会冻结其他任务或等待响应。

按目前的Windows10以及Windows11的UAC安全策略来看,默认的参数都是(2)

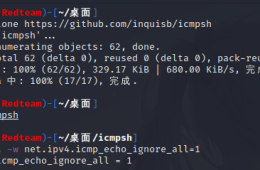

3.Windows bypass uac

(1)msf bypass uac

前提:已经获得了目标机器的meterpreter shell,当前权限为普通用户

bypassuac模块通过进程注入,利用受信任的发布者证书绕过windows UAC,它将为我们生成另一个关闭UAC的shell

bypassuac_injection模块直接运行在内存的反射DLL中,不会接触目标机的硬盘,从而降低了被杀毒软件检测出来的概率

bypassuac_eventwr模块通过在当前用户配置单元下劫持注册表中的特殊键,在启动Windows fodhelper.exe应用程序时调用的自定义命令来绕过Windows 10 UAC

msf exploit:>use exploit/windows/local/bypassuac

然后根据msf exp对reverse_tcp(bind_tcp)、lhost等进行参数设置

(2)利用系统漏洞bypass uac

CVE编号:CVE-2019-1388,windwos证书对话框特权提升漏洞。补丁号KB4524235 KB4525233

漏洞原理:此漏洞是因为UAC机制设定不严导致的。默认wdnows会在一个单独的桌面secure desktop上显示所有UAC提示。这些提示是由consent.exe的可执行文件生成的,该文件以NT AUTHORITY\SYSTEM身份运行,并有system的完整权限,前提是能链接3389

如果在运行一个可执行文件时触发了UAC,在点击 展示证书发行者的详细信息 之后,证书里的Issued by字段,这个字段对应的值就是OID。证书会解析OID的值,windows没有禁用OID处的超链接,就可以利用提权

有任何意见请评价。